Güvenlikle ilgili çok çeşitli güvenlik önlemleri ve hizmetleri sunan ücretsiz ve ticari güvenlik ürünleri ile tanınan güvenlik şirketi AVG, son zamanlarda milyonlarca Chrome kullanıcısını, web için uzantılarından birini kullanarak Chrome güvenliğini temel bir şekilde kırarak risk altına soktu tarayıcı.

AVG, ücretsiz ürünler sunan diğer birçok güvenlik şirketi gibi, ücretsiz tekliflerinden gelir elde etmek için farklı para kazanma stratejileri kullanıyor.

Denklemin bir kısmı müşterilere AVG'nin ücretli sürümlerine yükseltme yapmalarını sağlamak ve bir süre için AVG gibi şirketler için işe yaramanın tek yoluydu.

Ücretsiz sürüm, kendi başına iyi çalışır, ancak spam karşıtı veya gelişmiş bir güvenlik duvarı gibi gelişmiş özellikler sunan ücretli sürümün reklamını yapmak için kullanılır.

Güvenlik şirketleri, ücretsiz tekliflerine başka gelir akışları eklemeye başladı ve son zamanlarda en öne çıkanlardan biri, tarayıcı uzantılarının oluşturulması ve tarayıcının varsayılan arama motorunun, giriş sayfasının ve onunla birlikte gelen yeni sekme sayfasının manipülasyonunu içeriyordu. .

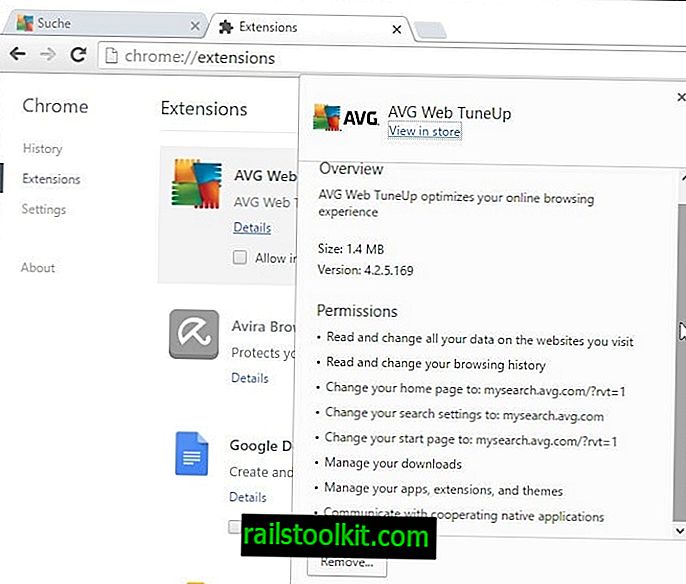

Bilgisayarlarına AVG yazılımı yükleyen müşteriler, tarayıcılarını korumak için sonunda bir uyarı alır. Arayüzdeki ok düğmesine tıklanması, AVG Web TuneUp ürününü en az kullanıcı etkileşimi olan uyumlu tarayıcılara yükler.

Uzantının, Chrome Web Mağazası'na göre (Google’ın yaklaşık dokuz milyonu olan istatistiklerine göre) 8 milyondan fazla kullanıcısı vardır.

Bunu yapmak, sisteme yüklüyse, Chrome ve Firefox web tarayıcısındaki giriş sayfasını, yeni sekme sayfasını ve varsayılan arama sağlayıcısını değiştirir.

Yüklenen uzantı, "tüm web sitelerindeki tüm verileri okuma ve değiştirme", "indirmeleri düzenleme", "yerel uygulamalarla iletişim kurma", "uygulamaları, uzantıları ve temaları yönetme" ve giriş sayfasını değiştirme dahil olmak üzere sekiz izin ister. ayarları arayın ve özel bir AVG arama sayfasına başlangıç sayfası.

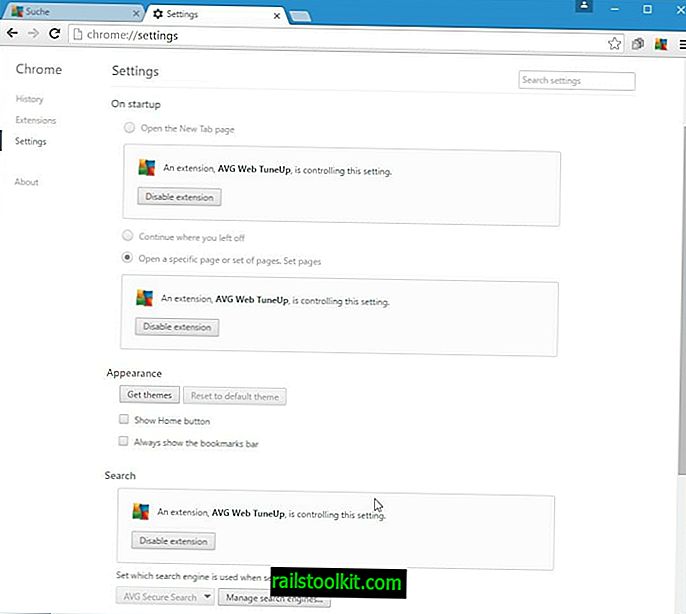

Chrome, değişiklikleri fark eder ve uzantı tarafından yapılan değişiklikler amaçlanmadıysa, ayarları önceki değerlerine geri yüklemeyi teklif etmelerini ister.

Çok sayıda sorun, uzantıyı yüklemekten kaynaklanır; örneğin, başlangıç ayarını, kullanıcıların seçimini göz ardı ederek (örneğin, son oturuma devam etmek için) "belirli bir sayfayı aç" olarak değiştirmesi gibi.

Bu yeterince kötü değilse, uzantıyı devre dışı bırakmadan değiştirilen ayarları değiştirmek oldukça zordur. AVG Web TuneUp’ın kurulmasından ve etkinleştirilmesinden sonra Chrome ayarlarını kontrol ederseniz, artık ana sayfayı değiştiremeyeceğinizi, parametreleri başlatamayacağınızı veya sağlayıcıları arayamayacağınızı fark edeceksiniz.

Bu değişikliklerin yapılmasının ana nedeni kullanıcı güvenliği değil paradır. AVG, kullanıcılar arama yaptığında kazanır ve oluşturdukları özel arama motorundaki reklamları tıklar.

Şirketin yakın zamanda bir gizlilik politikası güncellemesinde duyurduğu ve üçüncü şahıslara tanımlanamayan kullanıcı verilerini toplayacağını ve sattığını eklerseniz, kendi başına korkunç bir ürün elde edersiniz.

Güvenlik sorunu

Bir Google çalışanı, AVG Web TuneUp’in dokuz milyon Chrome kullanıcısı için web güvenliğini devre dışı bıraktığını belirten 15 Aralık'ta bir hata raporu verdi. AVG'ye yazdığı bir mektupta şunları yazdı:

Sert tonum için özür dilerim, ama Chrome kullanıcıları için bu çöp paketinin kurulması konusunda gerçekten heyecanlı değilim. Uzantı o kadar kötü bozuldu ki, onu bir güvenlik açığı olarak size bildirmemden veya uzantı kötüye kullanım ekibinden bir PuP olup olmadığını araştırmamı istediğimden emin değilim.

Bununla birlikte, benim endişem, güvenlik yazılımınızın 9 milyon Chrome kullanıcısı için web güvenliğini devre dışı bırakmasıdır, öyle ki görünüşe göre arama ayarlarını ve yeni sekme sayfasını ele geçirebilirsiniz.

Mümkün olan birden fazla bariz saldırı var, örneğin, "gezinmek" API'sinde, herhangi bir web sitesinin başka bir etki alanı bağlamında komut dosyası çalıştırmasına izin verebilecek önemsiz bir evrensel xss var. Örneğin, attacker.com, mail.google.com adresinden veya corp.avg.com adresinden veya başka bir şeyden e-posta okuyabilir.

Temel olarak, AVG, Web'de gezinmeyi Chrome kullanıcıları için daha güvenli hale getirmesi gerektiği düşünüldüğü için Chrome kullanıcılarını riske atıyor.

AVG birkaç gün sonra bir düzeltmeyle yanıt verdi, ancak sorunu tamamen çözmediği için reddedildi. Şirket, temeli avg.com ile eşleşiyorsa, yalnızca istekleri kabul ederek maruz kalmayı sınırlamaya çalıştı.

Düzeltmeyle ilgili sorun, AVG'nin yalnızca avg.com'un saldırganın dizeyi içeren alt alanları kullanarak yararlanabileceği kökene dahil edilmesi durumunda doğrulanmış olmasıydı, örneğin avg.com.www.example.com.

Google’ın cevabı, daha fazla tehlikede olduğunu açıkça ortaya koydu.

Önerilen kodunuz güvenli bir köken gerektirmiyor, bu, ana makine adını kontrol ederken // veya // protokollerine izin verdiği anlamına gelir. Bu nedenle, ortadaki bir ağ adamı bir kullanıcıyı //attack.avg.com adresine yönlendirebilir ve güvenli bir https kaynağına bir sekme açan bir javascript sağlayabilir ve daha sonra ona kod ekleyebilir. Bu, ortadaki bir adamın GMail, Bankacılık vb. Gibi güvenli https sitelerine saldırabileceği anlamına gelir.

Açıkçası, bu, AVG kullanıcılarının SSL’nin devre dışı bırakıldığı anlamına gelir.

AVG’nin 21 Aralık’taki ikinci güncelleme girişimi Google tarafından kabul edildi, ancak Google, politika ihlalleri araştırıldığı için satır içi yüklemeleri devre dışı bıraktı.

Kapanış Kelimeleri

AVG, milyonlarca Chrome kullanıcısını riske soktu ve sorunu çözmeyen ilk kez uygun bir düzeltme ekini sunamadı. Bu, kullanıcıları Internet'teki ve yerel olarak tehditlerden korumaya çalışan bir şirket için oldukça sorunlu.

Tüm bu güvenlik yazılımı uzantılarının virüsten koruma yazılımıyla birlikte yüklenmesinin ne kadar yararlı veya yararlı olduğunu görmek ilginç olurdu. Sonuçlar, kullanıcılara kullanım sağlamaktan daha fazla zarar verdiklerinde geri dönerse şaşırmam.

Şimdi Siz : Hangi virüsten koruma çözümünü kullanıyorsunuz?