Mükemmel güvenlik diye bir şey yoktur. Yeterli bilgi, kaynak ve zaman verildiğinde, herhangi bir sistemin güvenliğini tehlikeye atabilir. Yapabileceğiniz en iyi şey, bir saldırgan için mümkün olduğu kadar zorlaştırmaktır. Bu, ağınızı sert saldırıların büyük çoğunluğuna karşı sertleştirmek için atabileceğiniz adımlar olduğunu söyledi.

Tüketici sınıfı yönlendiriciler dediğim için varsayılan yapılandırmalar oldukça temel güvenlik sunar. Dürüst olmak gerekirse, onlardan ödün vermek çok fazla zaman almaz. Yeni bir yönlendirici kurduğumda (veya mevcut olanı sıfırladığımda) nadiren 'kurulum sihirbazlarını' kullanıyorum. Her şeyi alıyorum ve istediğim gibi yapıyorum. İyi bir neden olmadığı sürece, genellikle varsayılan olarak bırakmam.

Değiştirmeniz gereken ayarları size tam olarak söyleyemem. Her yönlendiricinin yönetici sayfası farklıdır; aynı üreticiden bile yönlendirici. Belirli yönlendiriciye bağlı olarak, değiştiremeyeceğiniz ayarlar olabilir. Bu ayarların çoğu için, yönetici sayfasının gelişmiş yapılandırma bölümüne erişmeniz gerekir.

İpucu : Yönlendiricinizin güvenliğini test etmek için Android uygulaması RouterCheck'i kullanabilirsiniz.

Asus RT-AC66U'nun ekran görüntülerini ekledim. Varsayılan durumda.

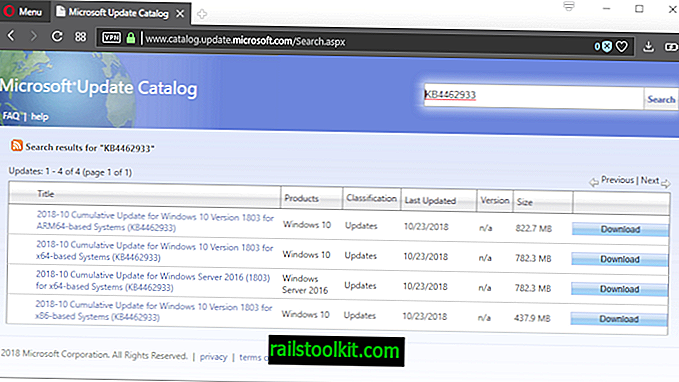

Firmware'inizi güncelleyin. Çoğu kişi yönlendiriciyi ilk kurduğunda bellenimi günceller ve sonra onu yalnız bırakır. Son araştırmalar, en çok satan 25 kablosuz yönlendirici modelinin% 80'inin güvenlik açıklarına sahip olduğunu göstermiştir. Etkilenen üreticiler şunlardır: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet ve diğerleri. Çoğu üretici, güvenlik açıkları ortaya çıktığında güncellenen ürün yazılımı yayınlar. Outlook'ta veya kullandığınız e-posta sisteminde bir hatırlatıcı ayarlayın. Her 3 ayda bir güncellemeleri kontrol etmenizi öneririm. Bunun bir beyin yıkama makinesi gibi göründüğünü biliyorum, ancak yalnızca üretici firmanın web sitesinden ürün yazılımı yükleyin.

Ayrıca, güncellemeleri otomatik olarak kontrol etmek için yönlendiricinin özelliğini devre dışı bırakın. Cihazları eve telefon etmesine izin verme hayranı değilim. Hangi tarihin gönderileceğini kontrol edemezsin. Örneğin, “Akıllı TV” denilen birçoğunun üreticisine bilgi gönderdiğini biliyor muydunuz? Kanalı her değiştirdiğinizde tüm izleme alışkanlıklarınızı gönderirler. Bir USB sürücüsünü bunlara takarsanız, sürücüdeki her dosya adının bir listesini gönderirler. Bu veri şifrelenmez ve menü ayarı NO olarak ayarlanmış olsa bile gönderilir.

Uzaktan yönetimi devre dışı bırakın. Anladığım kadarıyla bazı insanlar ağlarını uzaktan yeniden yapılandırabilirler. Gerekirse, en azından https erişimini etkinleştirin ve varsayılan bağlantı noktasını değiştirin. Bunun Linksys 'Akıllı WiFi Hesabı ve Asus' AiCloud gibi herhangi bir 'bulut' tabanlı yönetim içerdiğini unutmayın.

Yönlendirici yöneticisi için güçlü bir şifre kullanın . Yeterince söylendi. Yönlendiriciler için varsayılan şifreler genel bilgidir ve kimsenin varsayılan bir geçişi denemesini ve yönlendiriciye girmesini istemiyorsunuz.

Tüm yönetici bağlantıları için HTTPS'yi etkinleştirin . Bu, birçok yönlendiricide varsayılan olarak devre dışıdır.

Gelen trafiği kısıtla. Bunun sağduyu olduğunu biliyorum, ancak bazen insanlar belirli ortamların sonuçlarını anlamıyor. Port yönlendirme kullanmanız gerekiyorsa, çok seçici olun. Mümkünse, yapılandırdığınız hizmet için standart olmayan bir bağlantı noktası kullanın. Ayrıca adsız internet trafiğini filtrelemek (evet) ve ping yanıtı (hayır) için ayarlar da vardır.

WiFi için WPA2 şifrelemesini kullanın. Asla WEP kullanmayın. İnternette serbestçe kullanılabilen bir yazılımla dakikalar içinde kırılabilir. WPA daha iyi değil.

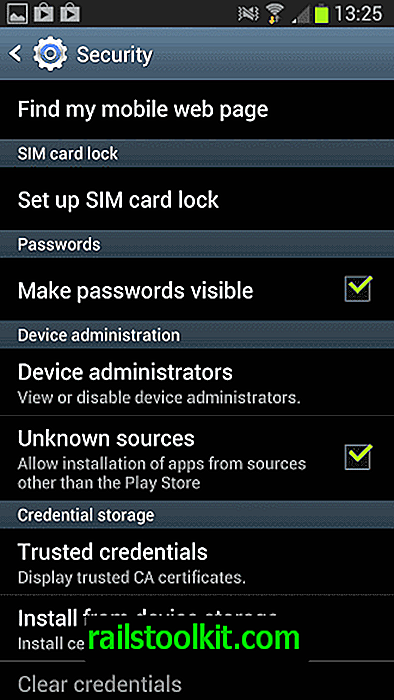

WPS'yi (WiFi Korumalı Kurulum) kapatın . WPS kullanmanın kolaylığını anlıyorum, ancak başlamak kötü bir fikirdi.

Giden trafiği sınırla. Yukarıda belirtildiği gibi normalde ev telefonunu arayan cihazları sevmem. Bu tür cihazlarınız varsa, tüm internet trafiğini bunlardan engellemeyi düşünün.

Kullanılmayan ağ servislerini, özellikle de nPnP'yi devre dışı bırakın. UPnP servisini kullanırken yaygın olarak bilinen bir güvenlik açığı vardır. Muhtemelen gereksiz başka hizmetler: Telnet, FTP, SMB (Samba / dosya paylaşımı), TFTP, IPv6

İşlem tamamlandığında yönetici sayfasından çıkış yapın . Web sayfasını oturumu kapatmadan kapatmanız, kimliği doğrulanmış bir oturumu yönlendiricide açık bırakabilir.

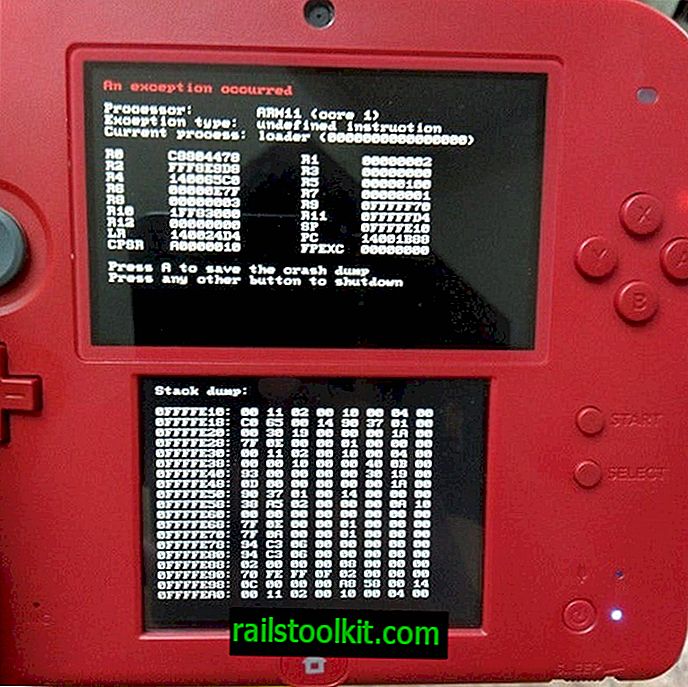

32764 numaralı bağlantı noktasında güvenlik açığı olup olmadığını denetleyin . Bildiğim kadarıyla Linksys (Cisco), Netgear ve Diamond tarafından üretilen bazı yönlendiriciler etkileniyor, ancak diğerleri de olabilir. Daha yeni bir üretici yazılımı piyasaya sürüldü, ancak sistemi tam olarak düzeltmeyebilir.

Yönlendiricinizi şu adreste kontrol edin: //www.grc.com/x/portprobe=32764

Günlüğü aç . Kayıtlarınızdaki şüpheli etkinlikleri düzenli olarak arayın. Çoğu yönlendirici, kayıtları belirli aralıklarla size e-postayla gönderme özelliğine sahiptir. Ayrıca günlüklerin doğru olması için saatin ve saat diliminin doğru ayarlandığından emin olun.

Güvenlik bilincine sahip (veya belki de sadece paranoyak) için, aşağıdakiler göz önünde bulundurulması gereken ek adımlardır.

Yönetici kullanıcı adını değiştirin . Herkes varsayılanın genellikle yönetici olduğunu bilir.

Bir 'Misafir' ağı kurun . Birçok yeni yönlendirici, ayrı kablosuz konuk ağları oluşturabilir. LAN'ınıza (intranet) değil, yalnızca internete erişimi olduğundan emin olun. Elbette, aynı şifreleme yöntemini (WPA2-Kişisel) farklı bir parola ile kullanın.

USB depolama aygıtını yönlendiricinize bağlamayın . Bu, yönlendiricinizdeki birçok hizmeti otomatik olarak etkinleştirir ve bu sürücünün içeriğini internete maruz bırakabilir.

Alternatif bir DNS sağlayıcı kullanın . Muhtemelen ISS'nizin size verdiği DNS ayarlarını kullanıyorsunuz. DNS, saldırılar için giderek daha fazla hedef haline geldi. Sunucularını korumak için ek adımlar atmış olan DNS sağlayıcıları vardır. Ek bir bonus olarak, başka bir DNS sağlayıcısı internet performansınızı artırabilir.

LAN (dahili) ağınızdaki varsayılan IP adres aralığını değiştirin . Gördüğüm her tüketici sınıfı yönlendirici, otomatik bir saldırı komut dosyası oluşturmayı kolaylaştıran 192.168.1.x veya 192.168.0.x kullanıyor.

Mevcut aralıklar:

Herhangi bir 10.xxx

Herhangi bir 192.168.xx

172.16.xx ila 172.31.xx

Yönlendiricinin varsayılan LAN adresini değiştirin . Birisi LAN'ınıza erişiyorsa, yönlendiricinin IP adresinin xxx1 veya xxx254 olduğunu bilir; onlar için kolaylaştırmayın.

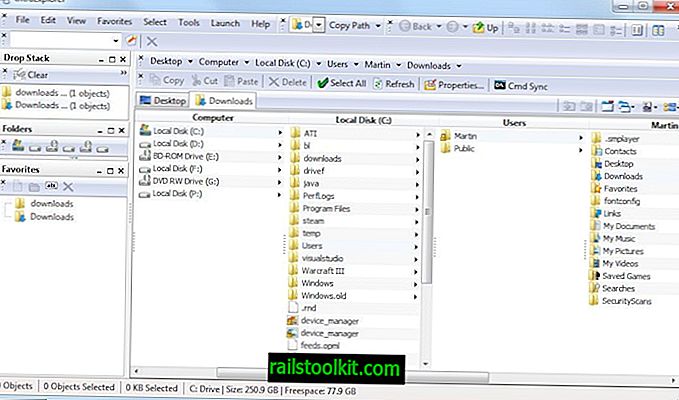

DHCP'yi devre dışı bırakın veya kısıtlayın . DHCP'yi kapatmak genellikle çok statik bir ağ ortamında olmadığınız sürece pratik değildir. DHCP'yi xxx101'den başlayan 10-20 IP adresi ile sınırlandırmayı tercih ediyorum; Bu, ağınızda neler olup bittiğini takip etmeyi kolaylaştırır. 'Kalıcı' aygıtlarımı (masaüstü bilgisayarlar, yazıcılar, NAS vb.) Statik IP adreslerine yerleştirmeyi tercih ederim. Bu şekilde yalnızca dizüstü bilgisayarlar, tabletler, telefonlar ve misafirler DHCP kullanıyor.

Kablosuzdan yönetici erişimini devre dışı bırakın . Bu işlev tüm ev yönlendiricilerinde yoktur.

SSID yayınını devre dışı bırak . Bu, bir profesyonelin aşması zor değildir ve WiFi ağınızdaki ziyaretçilere izin vermesi acı verici olabilir.

MAC filtreleme kullanın . Yukarıdaki ile aynı; ziyaretçiler için rahatsız edici.

Bu öğelerden bazıları 'Müstehcenlik Güvenliği' kategorisine girmektedir ve güvenlik önlemleri olmadığını söyleyen pek çok BT ve güvenlik uzmanı vardır. Bir şekilde, kesinlikle haklılar. Ancak, ağınızdan ödün vermeyi zorlaştırmak için atabileceğiniz adımlar varsa, dikkate değer olduğunu düşünüyorum.

İyi güvenlik, 'ayarla ve unut' değildir. Hepimiz en büyük şirketlerin bazılarındaki güvenlik ihlallerini duyduk. Bana göre asıl rahatsız edici kısım, siz burada keşfedilmeden 3, 6, 12 ay veya daha fazla bir süre boyunca tehlikeye girdiklerinde.

Kayıtlarına bakmak için zaman ayır. Beklenmedik cihazlar ve bağlantılar aramak için ağınızı tarayın.

Aşağıda yetkili bir referans var:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf